Puoi fare una fortuna hackerando un videogioco? | Euronews, 15 migliori giochi di hacking | Shotgun di carta rocciosa

I 15 migliori giochi di hacking su PC

Quindi, con la loro sorprendente popolarità che è molto lontana dalle immagini del nerd solitario del passato, la domanda rimane: se la rivista Cybercrime ha un elenco di film di hacker e cybersecurity, allora perché non qualcosa di simile per i videogiochi?

Puoi fare una fortuna hackerando un videogioco?

Una coproduzione di

Copyright Euronews

Di Nichola Daunton

Pubblicato il 20/08/2022 – 11:00 • Aggiornato il 11/05/2023 – 13:55

Copia/incolla il link video incorporato dell’articolo di seguito: copiato

Hacker Hunter incontra Manfred, l’uomo che ha sfruttato i difetti nei videogiochi per fare fortuna.

Per molto tempo, il mondo dell’hacking dei videogiochi è stato avvolto in segreto. Fino al ricercatore della sicurezza, Adrian, ha sollevato il coperchio sui suoi metodi.

Adrian è un immigrato polacco che è cresciuto negli Stati Uniti, ma nella comunità di hacking è meglio conosciuto dal suo pseudonimo “Manfred”.

Come Manfred, ha trascorso oltre 20 anni tuffandosi nella codifica dei videogiochi per sfruttare le loro debolezze e vendere il saccheggio.

Economia in-game

Manfred per la prima volta si rese conto di quanto fosse redditizio il mondo degli acquisti di giochi online quando vendeva una proprietà virtuale nel gioco del 1997 Ultima online.

Nel gioco online, le case erano oggetti molto ricercati e Manfred aveva un castello. Ha messo la proprietà virtuale su eBay aspettandosi che guadagna, nella migliore delle ipotesi, alcune centinaia di dollari. Ha venduto per $ 2.800.

All’inizio Manfred fu scioccato, ma poi vide il potenziale per fare molti soldi.

“La maggior parte delle persone non vuole macinare nel gioco”, spiega. “Non vogliono trascorrere otto ore al giorno estraendo rocce virtuali, preferirebbero solo pagare qualcun altro per farlo.”

Mentre Manfred poteva fare soldi trascorrendo ore a lavorare per generare preziosi oggetti digitali, voleva accelerare le cose. Hacking nel codice di un videogioco, potrebbe manipolare il gioco per dargli oggetti redditizi al semplice tocco di un pulsante.

Game Hacking: una guida per principianti

Molti dei metodi di hacking di Manfred hanno comportato l’insegnamento del gioco nel fornire agli utenti più oggetti di quanto non sia stato programmato per consentire.

Un altro trucco intelligente che ha usato ha funzionato un po ‘come un contachilometri in un’auto che misura miglia. Quando un contachilometri arriva al suo valore massimo, ad esempio 9999, il valore successivo ripristinerà il contachilometri nella sua posizione 0000.

In un computer a 32 bit, i numeri sono più alti con i valori che vanno a 4.2 miliardi, ma si applica lo stesso principio. Si chiama intero overflow o underflow.

Sottraendo uno da un importo zero sul gioco Wildstar Online, Manfred potrebbe creare istantaneamente $ 12 trilioni in valuta di gioco.

Attraverso più hack simili, Manfred aveva ovunque tra 200 e 300 elenchi eBay per articoli online. Le vendite dal suo hacking stavano pagando per le sue tasse universitarie e tutte le sue spese.

Non rivelerà esattamente quanti soldi ha effettivamente fatto.

Hacking del gioco come stile di vita

Manfred non è l’unica persona che ha cercato di guadagnarsi da vivere vendendo articoli di gioco ad altri giocatori.

“Devi tenere presente che la stragrande maggioranza dei giocatori non è interessata a farlo”, afferma Brendan Koerner, giornalista di sicurezza informatica.

“Hai un sottoinsieme molto piccolo che lo considera un business e si sono resi conto abbastanza presto che c’era un mercato per i giocatori che volevano aumentare le loro capacità all’interno del gioco per quantità abbastanza significative di denaro”, afferma Koerner.

Il Venezuela ha uno dei più grandi mercati per le vendite di gioco con il gioco Runescape Online.

Dato che Runescape Online corre su computer con hardware più vecchio, è diventato popolare nei paesi in via di sviluppo e molti venezuelani hanno preso gli articoli agricoli e vendendoli per i loro mezzi di sussistenza.

“La valuta in-game è più stabile di quanto la valuta fiat venezuelana sia”, afferma Manfred. “Usano la valuta Runescape per pagare le bollette o acquistare una pagnotta di pane e fare transazioni quotidiane.”

Ma con le persone che fanno affidamento sui giochi per le loro entrate, le loro vite sono a rischio se la società di gioco decide di agire contro di loro.

Se alla società di gioco non piace un account che vende oggetti, può vietare il giocatore e avviarli dal gioco.

Manfred nota come sempre più aziende hanno iniziato ad agire contro hacker come lui. Non solo stavano chiudendo vendendo account, ma sempre più giochi hanno iniziato a vendere oggetti direttamente ai giocatori. “Che era la stessa cosa che stavo facendo”, dice Manfred.

“È allora che ho indietreggiato”, dice Manfred.

Raccontando al mondo la sua storia

Nel 2017, Manfred è diventato famoso nella comunità di hacking quando ha rivelato i modi in cui aveva violato oltre 30 giochi per creare quantità infinite di denaro in gioco.

Ha dettagliato i suoi metodi a Def Con, una delle più grandi convenzioni di hacker, che si è tenuta ogni anno a Las Vegas.

Sebbene i suoi giorni di hacking siano finiti, Manfred crede ancora che ci siano giochi che possono offrirsi da vivere per le persone che vogliono vendere articoli di gioco.

Axie Infinity è un gioco basato su blockchain in cui i giocatori possono acquistare e vendere oggetti e valuta di gioco.

“Axie Infinity ha un’enorme partecipazione alle Filippine e le persone stanno lasciando i loro lavori diurni per partecipare a questa economia online dove stanno guadagnando una vita migliore”, afferma Manfred.

Potrebbe piacerti anche

Ora giocando dopo

I 15 migliori giochi di hacking su PC

Chi tra noi non ha desiderato essere un bel hacker dei film, come Hugh Jackman in Swordfish (un classico)? Nella vita reale hackerare le cose è apparentemente abbastanza pericoloso e difficile, ma nei videogiochi possiamo rompere il sistema e mormorare “Sono” sottovoce tutte le volte che vogliamo. Naturalmente, ci sono stati alcuni favolosi giochi di hacking su PC nel corso degli anni e abbiamo raccolto quella che pensiamo siano la crema del raccolto dei migliori giochi di hacking da giocare su PC in questo momento.

Come con le nostre altre migliori liste, prendiamo una visione ampia e ci sono giochi di visualizzazione qui che danno un’atmosfera di hacking appropriata più di quanto non ti faranno digitare furiosamente i comandi per entrare nell’account e -mail segreto della CIA. Ci sono altri dove tu Sono hacking, ma ci vuole una forma diversa da quello che potresti aspettarti. In ogni caso, sono giochi divertenti e ti daranno un po ‘di divertimento antiestablishment, indipendentemente dalla velocità dell’umore. Tuttavia, aggiorneremo di nuovo questo elenco, e ci sono più divertenti giochi di hacking all’orizzonte, con titoli come Mindhack che portano la lotta per il nostro cervello e il vice NDRCVR che diventa retrò.

I migliori giochi di hacking su PC

15. Guarda Dogs Legion

Posizione precedente: Nuovo arrivato (-)

Dove posso comprarlo: Vapore

Cos’altro dovrei suonare: Difficile trovare un confronto esatto, ma potresti goderti i giochi di puzzle a gusto di AI come il Turing Test

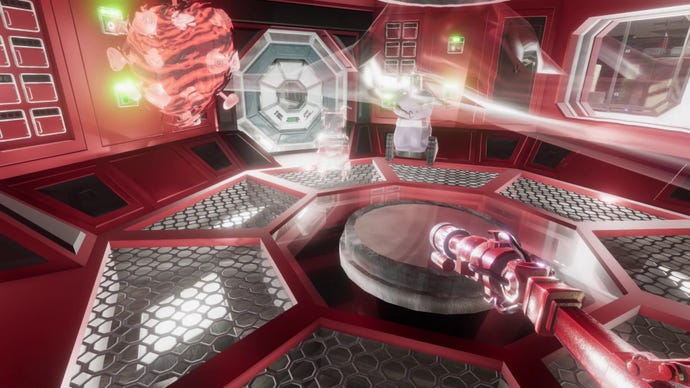

Ctrl Alt Ego è uscito nell’estate 2022, ed è forse un po ‘un trucco che lo mette in questo elenco – è una sim immersiva in prima persona con un approccio molto aperto a come risolvere i puzzle. Ma l’inquadratura per Ctrl Alt Ego è che sei un disincarnazione se stesso Assumendo il controllo di vari dispositivi controllati da computer, che è ben hackery. Puoi saltare in un piccolo robot per pootele intorno alle stanze, saltare in moduli di computer con telecamere, porte aperte, sollevamenti di controllo, disintegrare e reintegrare altri robot per teletrasportarli in posizioni migliori. Ciò di cui puoi prendere il controllo è governato da quanto ego hai – una stampante potrebbe richiedere 8 ego per saltare e usare, per esempio – e puoi raccoglierlo hackerando in altre cose. Il gioco ti dà una direzione minima, quindi l’esplorazione e la sperimentazione sono la chiave per risolvere i puzzle.

Ci sono robot ostili e telecamere di sicurezza con cui affrontare, ma se sei una piccola coscienza fluttuante intelligente puoi evitarli hackerando e controllando le cose giuste in sequenza. E anche se ti innamori di un grande brutto, non puoi morire. Se un host viene distrutto, puoi continuare a saltare su altri padroni di casa. È un gioco originale, strano e intelligente che tecnicamente si qualifica come hacking. Così lì.

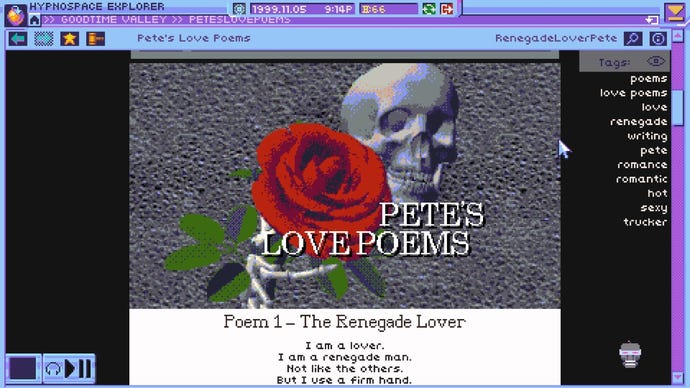

13. Fuorilegge ipnospaziale

Posizione precedente: Nuovo arrivato (-)

Dove posso comprarlo: Vapore, gog, umile, prurito.IO, Epic Games Store

Cos’altro dovrei suonare: Per una simile stranezza a bassa Fi Xalavier Nelson Jr.L’etichetta di sviluppo Strange Strange Scaffold ha tali delizie come un aeroporto per gli alieni attualmente gestiti da cani o simulatore di trading di organi di guerra spaziale

Nel fuorilegge ipnospaziale per cui lavori effettivamente l’uomo, Navigare attraverso uno spazio Web degli anni ’90 e censurare qualsiasi contenuto cattivo o non consentito con il tuo Banhammer digitale. Ma non molti giochi si sono avvicinati così a catturare l’atmosfera di com’era essere in rete in quell’epoca, prima del consolidamento di Webspace nel sito Web di Juggernaut Slick. Quando tutti avevano il loro strano blog con gif lampeggianti di ciambelle e collegamenti al loro progetto side di weirdo metal band. Il bar per creare un sito Web di lavoro era così basso che le persone hanno messo insieme alcuni dei più magnifici spazzatura, e il fuorilegge ipnospaziale lo distilla in una rete aggrovigliata di weirdos che pubblica e interposta e avendo un po ‘di tempo. Trovare la tua strada attraverso tutto, scoprire indizi che portano a blog non quotati e poster nascosti, è una sorta di hacking nello spirito, se non in forma letterale. E anche se non stai sfondando i firewall, l’hacker vibrazioni, i suddetti pesci spada di tutto ciò, non hanno eguali.

Divulgazione: collaboratore di RPS Xalavier Nelson Jr. era designer narrativo sul fuorilegge ipnospaziale.

12. Minecraft

Posizione precedente: 8 (-4)

Dove posso comprarlo: Microsoft

Cos’altro dovrei suonare:LEGO? Forse Terraria, e c’è un programma di spazio Kerbal se ti piace l’iterazione e la sperimentazione per far funzionare le cose, Stardew Valley se ti piace costruire e padroneggiare una terra nel tempo.

Mi dispiace. Ho cercato di pensare a una buona ragione non Per includere Minecraft nell’elenco. È un gioco di sopravvivenza. Si tratta di pugni di alberi. Ha infettato milioni di bambini innocenti. Ma più ho provato più è diventato più difficile ignorare tutti gli armeggi, la giocattolo e la creatività che sono andati all’indie Luvvie-trasformata in superstar di Mojang. In primo luogo, le persone hanno iniziato a realizzare computer a 16 bit all’interno del gioco, quindi hanno realizzato paesaggi di music box in grado di suonare intere canzoni, quindi hanno realizzato giochi di tacca più vecchi all’interno del gioco, quindi hanno realizzato interi desktop con tastiere funzionanti. Quindi hanno fatto dischi rigidi per salvare tutto il loro duro lavoro, e poi, perché hai bisogno di un posto per mettere tutte queste macchine, hanno reso l’intera Danimarca. Anche RPS è entrato in azione, con il collaboratore di RPS e il quoziente di intelligence vivente Duncan Geere dando ai lettori una lezione in esecuzione in codice usando il gioco come strumento di insegnamento.

Posso capire se alcune persone credono che Minecraft sia meno un gioco di hacking o di programmazione e più un gioco per hacker e programmatori. Ma è chiaro dagli esempi di cui sopra che quest’ultimo è abbastanza buono ai fini di questo elenco.

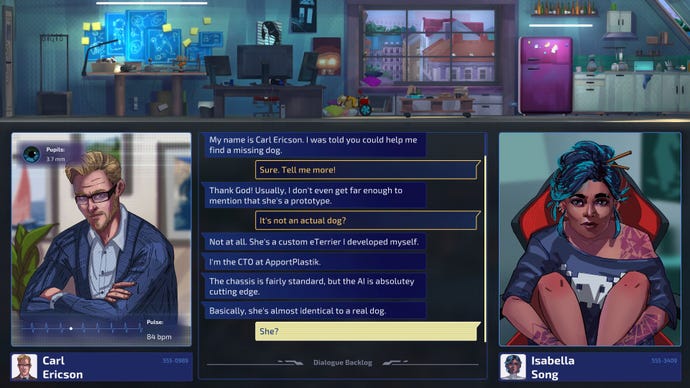

11. Canzone di Farca

Posizione precedente: Nuovo arrivato (-)

Dove posso comprarlo: Store Steam, Gog, Humble, Epic Games

Cos’altro dovrei suonare: Non alimentare le scimmie è una SIM “Digital Voyeur” autodescritta, in cui hai accesso a una rete di telecamere di sicurezza e puoi utilizzare le informazioni che registrano per i tuoi fini

Cosa si fa se uno è sotto l’arresto di casa per essere un hacker? Perché, fai più hacking, ovviamente! La canzone di Isabella può essere limitata al suo appartamento in studio, ma su Internet può andare ovunque, e nel processo si aggroviglia con alcuni migliori crime. La storia si svolge un po ‘come una procedura di polizia a mezzo di Black Mirror. Prendi un nuovo caso, intervista il cliente ed esegui ricerche su tutti e le cose coinvolte. Da lì si hackerate le telecamere di sicurezza in luoghi pertinenti al caso, spostandosi tra loro, innescando altri sistemi automatizzati e immergendosi in telefoni e PC per trovare qualsiasi indizio tu possa, senza essere catturato. Si svolge come una rappresentazione della schiena dall’alto verso il basso di un luogo, dove le persone sono piccoli punti in movimento. Nel frattempo, Isabella è ancora seduta alla sua scrivania tra il terzo principale dello schermo, sottolineando che in realtà sei un fantastico hacker.

Puoi suonare le persone per mettere gli spaventatori con ciò che sai, migliorare i filmati e mettere insieme gli indizi per innescare il gioco finale di casi e conversazioni. Allo stesso tempo, c’è una storia più ampia su conseguenze, criminalità e futuro. Non è la voce hacker di tipo typey che sono in una specie di hacking, ma usa il tuo ingegno in modo simile.

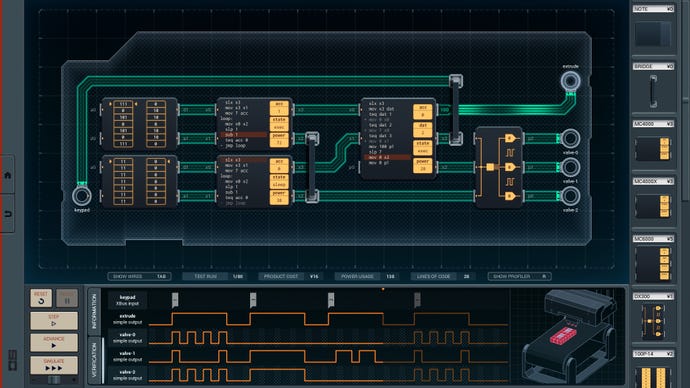

10. Exapunks

Posizione precedente: 10 (-)

Dove posso comprarlo: Vapore, gog, umile, prurito.io

Cos’altro dovrei suonare: Dai un’occhiata a Opus Magnum e Infinifactory, anche da Zachtronics

Exapunks è un altro dei giochi di programmazione Zachtronics. Dopo così tanti puzzlers sull’armeggio con le viscere dei computer, lo studio ha finalmente fatto uno a tema attorno a una visione degli anni ’90 di hackerdom. Chat room, zine, consegne di pizza, piaghe cibernetiche che trasformano la tua carne in circuito. È tutto lì, una rappresentazione accurata del decennio.

Il sconcertante è simile ad altri giochi dello studio, in particolare Shenzhen I/O. Clack via alla tastiera, usando parole chiave e comandi per creare un piccolo massetto di elettricità magica. Qui, stai programmando piccoli ragni che possono replicare e diffondersi all’interno della macchina host, come un piccolo virus. Puoi hackerare un bancomat di una banca e farlo sputare denaro in strada. Puoi hackerare una console per videogiochi e condividere giochi in casa con altri hacker nel mondo reale. Puoi hackerare il braccio del proprio. È un buon videogioco.

Gli sviluppatori hanno intervistato alcuni hacker per ricercare la storia del gioco, ha detto il designer Zach Barth a Alex Wiltshire. “Si scopre che gli hacker sono stronzi”, ha detto. “Abbiamo intervistato un gruppo e per lo più hanno rubato le carte di credito e abbiamo capito i modi per strappare le compagnie telefoniche per ottenere telefonate gratuite.”

9. Pistola

Posizione precedente: 9 (-)

Dove posso comprarlo: Vapore, umile

Cos’altro dovrei suonare: La firma del calore e i maghi di violazione tattici sono gli altri giochi della trilogia di Defenestration.

I pantaloni pneumatici non sono mai stati così invitanti. In pistola, il tuo ombroso protagonista spia deve entrare in edifici custoditi e rubare dati per i suoi clienti privati. Per fare questo, ti viene dato il reticolo, un dispositivo che ti consente di manipolare il cablaggio di ogni livello. Sei essenzialmente un elettricista clandestino con pantaloni che ti consentono di legare su edifici. È possibile riaccendere gli interruttori della luce per dare alle guardie scosse elettriche, giocattolo con l’ascensore in modo che viaggi su e giù e (eventualmente) puoi ricollegare da sole. Perché distopia.

Tuttavia, non è tutto scherzando con i fili. Gunpoint mantiene l’amore per la violenza stravagante. Puoi aprire una porta in una faccia delle guardie, saltarle dallo stile ninja del soffitto o balza su di loro da lontano e portarli tuffando dai tetti, solo per schiaffeggiarli nelle braciole dozzine di volte dopo l’impatto. Penso che questo si chiami “ingegneria sociale”.

Divulgazione: Tom Francis, sviluppatore di Gunpoint, era ed è un collaboratore di RPS occasionale.

8. Protocollo di mezzanotte

Posizione precedente: Nuovo arrivato (-)

Dove posso comprarlo: Vapore, gog, umile

Cos’altro dovrei suonare: Alcuni dei giochi più Typery nella lista, come Hackmud, Hacknet o Uplink

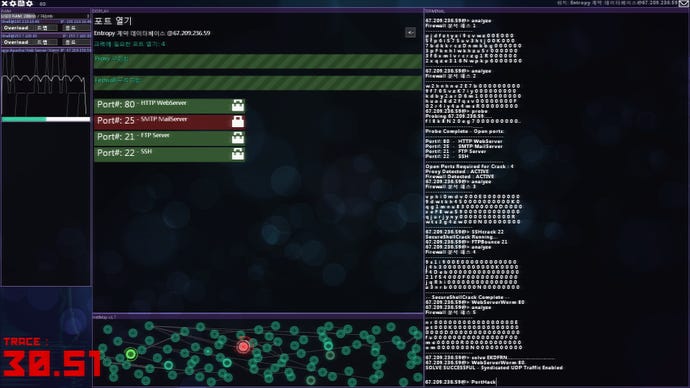

Il protocollo di mezzanotte è un gioco di strategie a trasporto che si svolge sul campo di battaglia delle reti informatiche. Giochi come dati, un hacktivist che è stato recentemente rilasciato dagli sbirri dopo che la tua identità è stata trapelata. Violando le condizioni della tua uscita, sei tornato a hacking di reti ed e -mail alla tua rete di amici e colleghi ombrosi, con l’obiettivo iniziale di capire chi ti ha smascherato, perché e come sono stati persino in grado di scoprire chi sei innanzitutto.

Il protocollo di mezzanotte viene giocato interamente con la tastiera. Man mano che ricevi nuovi indirizzi in cui hackerare, dalle indagini o ti passano da broker di informazioni, li rompi con obiettivi diversi. Ci sono conti bancari che puoi drenare l’asciugatura o lasciare, informazioni da scaricare e utilizzare come desideri e puoi posizionare Trojan e altre trappole per ottenere ciò di cui hai bisogno. Hai un mazzo di cinque programmi da eseguire, come un mantello per rallentare il processo di tracciamento che la rete nemica inizierà non appena salirai a bordo, attacchi aggressivi per violare i firewall e altre difese e programmi di scout per rilevare quelle difese il primo posto. Ognuno di questi è distribuito con comandi digitati e puoi acquistare di più dal Blackmarket mentre guadagni più soldi. La scelta che fai influenza anche la tua reputazione di hacker grigio, bianco o nero. Tutto inizia abbastanza semplice, ma molto presto stai giocando a reti di nodi che spingono doppie cifre. Come giochi per farti sentire come un vero hacker, questo è molto.

7. Hackmud

Posizione precedente: 7 (-)

Dove posso comprarlo: Vapore, prurito.io

Cos’altro dovrei suonare:

Hackmud è un posto terribile e meraviglioso. Esistono come un bot AI all’interno di un mondo futuro collegato. È passato molto tempo da quando gli umani si sono estinti (o sono scomparsi nello spazio, è un po ‘ambiguo). In quanto tale, devi raccogliere e guadagnare GC, una valuta virtuale, perché questo è ciò per cui vivono i costrutti Scrappy come te. Sfortunatamente, ci sono altri. Questo è un gioco di hacking online, in cui un altro giocatore potrebbe entrare nei tuoi account, rubare tutti i tuoi digi-coin guadagnati duramente, spogliarti dei tuoi strumenti (piccoli programmi di decryption e simili) e rilasciare la tua posizione per tutti da trovare. Se ciò accade, sei per il mucchio di scarti, Little Bot. È ora di ricominciare.

È un mondo difficile in cui entrare e non ne otterrai il pieno vantaggio a meno che non passi un po ‘di tempo ad imparare JavaScript di base o conosci già il linguaggio di programmazione. In termini MMO, è simile a Eva online. La posta in gioco è alta, la curva di difficoltà è oscena e l’universo è pieno di artisti della truffa. Lo so, perché sono stato uno di loro. Per questi motivi, Hackmud non è per tutti. Ma per coloro che si avventurano in questo piatto di Pondlife paranoico di Petri, può essere un’avventura folle.

6. Shenzhen I/O

Posizione precedente: 6 (-)

Dove posso comprarlo: Vapore, gog, umile, prurito.io

Cos’altro dovrei suonare: Tutti quegli altri giochi Zachtronics che abbiamo raccomandato prima? Sì, quelli. Opus Magnum è il più accessibile e diretto.

Un altro gioco Zachtronics? Bene, se hai intenzione di mettere i tuoi giochi all’interno dei confini di un sistema operativo immaginario, perché fermarsi a uno? Qui, sei un espatriato che vive nella Cina industriale, che lavora per una società di elettronica chiamata Longteng. Vengono impostati avvisi e -mail ping e attività. Devi creare dispositivi per vari clienti. A volte questo è semplice come una pubblicità al neon tremolante. A volte è un po ‘più clandestino. In tutti i casi, dovrai fare riferimento al manuale, che il gioco ti consiglia di stampare e inserire un raccoglitore (in secondo luogo questo consiglio).

In molti modi, è il successore spirituale di TIS-100. Stai ancora armeggiando con i numeri, spingendoli da un nodo a un altro nel linguaggio di base del programmatore e cerchi ancora di ottimizzare i tuoi progetti per funzionare in modo più efficiente. Ma questa volta ci sono componenti di cui preoccuparsi. Sposchi chip e interruttori e gizmos su un circuito. In più di un modo, stai cercando di non far passare i cavi.

5. Cowboy quadrilatero

Posizione precedente: 5 (-)

Dove posso comprarlo: Vapore, umile, prurito.io

Cos’altro dovrei suonare: Blendo Games ha reso i deliziosi cavalieri brevi trenta voli di amore e gravità

Brendon Chung ha un chiaro amore per le rapine e i capperi, come è diventato chiaro quando ha deciso di fare qualcosa che è durato più di pochi minuti. Qui, sei una squadra di ladri. Mentre riesci a controllare un trio completo di personaggi, giocherai principalmente come l’hacker. Ogni livello è un piccolo puzzle ambientale che deve essere risolto digitando i comandi nel tuo “mazzo”-un computer in un briefcase con un modem da 56k che porti con te in ogni condominio, caveau o stazione spaziale (sì , vai nello spazio). I comandi sono semplici, ad esempio, digitando ‘Door4.Apri (3) “aprirà la porta numero 4 per 3 secondi. Usando questi metodi devi entrare negli spazi proibiti, evitando telecamere, laser e allarmi, prendi tutto ciò di cui hai bisogno ed esci.

Non è un gioco perfetto, ma la sua visione di un retro-cyberpunk Nuevos Aires è dettagliata ed elegante, tutti segnali di avvertimento e tagli di salto, pur contenere anche alcuni narrazione senza parole ma stranamente teneri. I giochi di hacking a volte trascurano i dettagli del mondo reale, diventando confusi in un unico schermo. Il cowboy quadrilaterale ti ricorda che il computer è solo un mezzo per effettuare il cambiamento nella realtà. Ha anche un gatto brillante. Blendo ha realizzato il codice del gioco open source poco dopo il rilascio

4. Dusker

Posizione precedente: 4 (-)

Dove posso comprarlo: Vapore, gog, umile

Cos’altro dovrei suonare: Per una lettera d’amore per l’interfaccia utente, prova l’osservazione del gioco horror di Ai Gone Gone Gone. Per i comandi di digitazione, vai per il protocollo di mezzanotte

Conosci la scena di apertura in Aliens, dove la piccola sonda entra nel baccello di fuga di Ripley e scansioni lungo la stanza con una luce blu traballante? È così che si sente i cretini. Controlli una squadra di droni mentre cerchi il salvataggio tra le stelle. Hai bisogno di scarti e carburante per far funzionare la tua nave. Per ottenere questo devi salire a bordo ed esplorare i dereli che sporcano la galassia (per motivi non del tutto chiari). Qualsiasi altro designer consegnato questa premessa penserebbe immediatamente: “Okay, quindi punta e fai clic sul controllo e forse alcuni hotkey”. Ma non i disadattati della soffitta. Per questo lavoro, farai affidamento quasi interamente su un terminale di comando.

È una mossa che si adatta perfettamente all’atmosfera del gioco e allo stile artistico. L’interfaccia utente è incentrata su quella goffa Nostromo-Vision degli anni ’70 del futuro, fino al menu di pausa. Presentato con uno schema di una nave, digitare i comandi per spostare un drone in una presa di corrente e generare elettricità. Quindi digitare più comandi per aprire le porte. Lentamente ti fai strada attraverso il relitto, sperando che dietro la porta accanto non ci sia una minaccia aliena. Questa sarebbe una notizia terribile. I tuoi aiutanti robotici sono così fragili da poter essere fatti anche di schermi telefonici.

Molti giochi di hacking riguardano il panico e la digitazione velocemente sotto pressione. Ma i cumulatori riguarda l’essere meticolosi. Usa scanner e sensori di movimento per rilevare bioformi dannosi. Svoltare gli alieni fuori dalla nave aprendo a distanza le aereo di linea o attirandoli verso le torrette. È più teso dalla struttura roguelike e dal consumo di carburante simile a FTL.

3. Uplink

Posizione precedente: 3 (-)

Dove posso comprarlo: Vapore, gog, umile

Cos’altro dovrei suonare: Uplink è forse più granuale di alcuni degli altri in questo elenco, ma prova Hacknet e altro cuore.Rottura()

Questo è il gioco che spesso viene in mente quando qualcuno dice “hacking sim”. Quando l’introversione ha escogitato uplink hanno praticamente ridefinito come dovrebbe apparire un buon gioco per PC Cyberpunk. Giocando sotto il tuo alias su un computer con un computer, ti unisci a un’agenzia di hacker-per noleggio. Presto inizi a entrare in reti per modificare i record, rubare i dati ed eliminare file indesiderati. Lungo la strada scopri più programmi e aggiorni il tuo impianto per entrare in sistemi più forti e più spaventosi. Devi anche rimbalzare la tua connessione in tutto il mondo attraverso più indirizzi IP. Questo sfruttava la concezione teatrale di hacking all’epoca – la scena di Goldeneye era Natalya traccia la connessione di Boris, la rapina digitale del pesce spada (che continuiamo a menzionare perché è una pietra di paragone culturale).

Nessun tale orale in uplink però. Il gioco era duro per il fallimento e spesso vedeva la tua macchina per procura E conto bancario sequestrato dalla legge, lasciandoti ricominciare da capo. Potresti “salvare” il tuo gioco modificando i file di gioco stessi, che potrebbe essere interpretato come un fantastico meta puzzle. Ora è un po ‘datato, quindi ti consigliamo di giocare con la mod di rifacimento uplink installato. A parte questo, Uplink divenne facilmente un classico di culto e spianì la strada a tutti coloro che seguirono sulla sua scia. Certamente, il prossimo gioco in questo elenco potrebbe non essere mai esistito senza di essa.

2. Hacknet

Posizione precedente: 2 (-)

Dove posso comprarlo: Vapore, gog, umile, prurito.io

Cos’altro dovrei suonare: Ancora una volta, per esperienze simili vorrai guardare gli altri giochi di hacker in questo elenco. C’è anche il simulatore di hacker estremamente approfondito, ma non è così giocoso

Hacknet è stato leggermente trascurato. Come Uplink, ti mette nel ruolo di un utente di computer a strascico attraverso gli indirizzi IP, mescolando con le comunità di hacker sotterranei. Un benefattore sconosciuto noto come “bit” ti ha concesso questo strano nuovo sistema operativo, fondamentalmente un toolkit di hacker. Ma non preoccuparti per lui perché è morto. La vera gioia del gioco non viene dal capire la sua morte o le origini del sistema operativo (anche se questo è un gancio decente), ma dall’uso della riga di comando per eseguire programmi, esplorare le directory dei tuoi obiettivi e generalmente causano un grande ruckus. Immersione bonus se ascolti la colonna sonora di wipeout mentre lo fai.

C’è un elemento di controllo del mouse (è possibile selezionare i file facendo clic su di loro per esempio, piuttosto che digitare tutto) ma più si approfondisce. Inizi a usare il terminale sul serio, i comandi in stile Linux diventano una seconda natura. C’è un grande momento nelle prime fasi che coinvolge un hacker rivale Blackhat e alcune decisioni morali per farti agitare. Per non parlare di una trama completamente separata per i più criminalmente. Come ho detto, l’idea stessa deve molto a uplink. Ma è l’esecuzione che rende Hacknet eccezionale. Alcune parole errate e un bug o due non possono impedire che sia elegante, divertente e con grazia. Se il tuo computer ha un’unità CD, digitare “OpenCDtray” nel terminale in HackNet farà aprire il tuo vassoio CD.

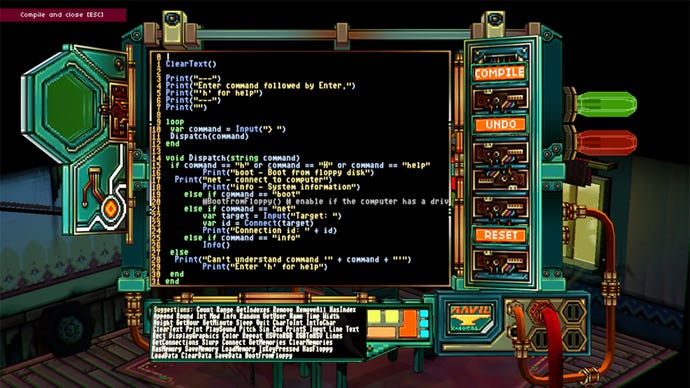

1. Altrimenti cuore.Rottura()

Posizione precedente: 1 (-)

Dove posso comprarlo: Vapore, gog, umile

Cos’altro dovrei suonare: Difficile trovare qualcosa di così intelligente. VA-11 Hall-A è, ma non è un gioco di hacking. Oltre un cielo in acciaio ha un giocattolo hacker per scherzare con le cose intorno a te, ma non è così che si infrangesse come questo.

Quando inizi a suonare questa colorata avventura di Scandi, potresti essere perdonato per aver pensato che sia un punto lento e pesante e fare clic senza assolutamente alcuna direzione. Ma persevere e troverai uno dei giochi più intelligenti che tu abbia mai giocato. Cuore.Break () ti mette nelle scarpe verdi brillanti di Sebastian, che si è trasferita nella grande città di Dorisburg dopo aver ottenuto il lavoro di un venditore di soda. Savi in giro per questa strana città che vende dopo la lattina ai cittadini irritabili, la maggior parte dei quali non ne vuole nemmeno uno. Quando inizi in questo nuovo coraggioso mondo di ristoro, incontrerai un gruppo di hacktivisti che combattono contro il mostruoso ministero del computer. Presto ottieni il tuo “modificatore” – un dispositivo che ti consente di hackerare qualsiasi oggetto utilizzabile nel gioco.

A questo punto, cuore.Break () Flips. Vai in giro a esplorare il codice di tutto ciò su cui puoi mettere le mani. Trovi persone che possono insegnarti come leggere e scrivere in questo codice: un linguaggio di programmazione completamente a controllo chiamato Sprak (la parola svedese per “linguaggio”). Inizi a giocare e scherzare con gli oggetti di tutti i giorni in modi che ti aiutano a farlo imbroglione il gioco. Ad esempio, Sebastian normalmente si stanca ogni giorno e devi andare a letto per ricaricare la tua energia, altrimenti crolli. Ma cosa succede se hackerate un bicchiere d’acqua in modo che riduca la tua “sonnolenza” di un fattore di “100”? Piccole cose come questa sono solo l’inizio. Voglio hackerare una porta in modo che ti porti a metà della città? Scoprilo. Vuoi trasferire il tuo corpo su Internet sul computer finanziario centrale della città? Ce la puoi fare. Vuoi riscrivere il software di detto computer finanziario in modo che il conto bancario di tutti sia ridotto a $ 0 e il denaro stesso sia abolito, la Tyler Durden? Fallo. L’ho fatto. E non mi pento di una singola riga di codice.

Rock Paper Shotgun è la casa dei giochi per PC

Accedi e unisciti a noi nel nostro viaggio per scoprire giochi per PC strani e avvincenti.

Hacking videogiochi

– Paul John Spaulding

Northport, n.Y. – lug. 19, 2023

Quindi, con la loro sorprendente popolarità che è molto lontana dalle immagini del nerd solitario del passato, la domanda rimane: se la rivista Cybercrime ha un elenco di film di hacker e cybersecurity, allora perché non qualcosa di simile per i videogiochi?

La prospettiva unica dei videogiochi è la sua interabilità. Puoi scegliere di essere un hacker, interagire con gli hacker o hackerare il gioco stesso.

Che si tratti di Shepard nella serie di Mass Effect con i loro compagni di hacker che combattono una gara di macchine che minacciano l’intera galassia, o che lo shock del sistema lancia il giocatore come un hacker di sicurezza senza nome o Hacker Gray, un titolo online multiplayer enormemente che simula l’ingegneria sociale, i giochi sono un mezzo incredibilmente vario che espone il pubblico all’hacking in modi diversi.

Alcuni titoli come Bitburner, Dusker, Hackmud, Quadrilateral Cowboy e Screeps: World, hanno il giocatore di utilizzare le interfacce della riga di comando per progredire durante il gioco.

I favoriti familiari fanno un’apparizione troppo come Tron, Batman e James Bond.

E un titolo sui vampiri rende omaggio a Kevin Mitnick.

Questa raccolta di giochi include personaggi di hacker, abilità di hacking, intelligenza artificiale, cibernetica, programmazione e altro ancora.

.hack // g.U. – Dopo un incidente che ha causato malfunzionamento di alcuni sistemi informatici in Giappone, Project G.U. ha il compito di ripristinare Internet e Il mondo, Il gioco di ruolo online più popolare multiplayer, che prosperava sotto Aura, un’intelligenza artificiale. Il progetto .Hack Universe ha generato più giochi, serie anime, un film d’animazione e altro ancora.

Warfare di 4a generazione: destabilizzare le nazioni avversarie attraverso hacking, interferenze politiche, scioperi militari, esfiltrazione di dati e assassinio in questa strategia in tempo reale.

Protocollo Alpha-Con un sistema di dialogo unico, questo thriller di spionaggio in terza persona ha il giocatore che spara e si fa strada per svelare una trama malvagia che influenzerà l’intero pianeta.

Swarm alien – “Hack the Planet!”È uno slogan ripetuto da David” Crash “Murphy come omaggio al suo omonimo nel film Hacker. Questo sparatutto top-down cooperativo ha un crash rompendo i sistemi informatici e respingendo le orde aliene.

Assassin’s Creed – Usando l’animus per rivivere i ricordi dei suoi antenati nella realtà virtuale, Desmond Miles hackera il suo DNA per impedire ai Templari Knights di ottenere una tecnologia che può sovrascrivere il libero arbitrio della razza umana. Questo franchise invisibile in tutto il mondo ha oltre una dozzina di voci.

Catena astrale – Nell’anno 2078, l’umanità è a rischio di estinzione perché il mondo viene attaccato da esseri transdimensionali che risiedono in una dimensione parallela. Supponendo il ruolo di un ufficiale di polizia che è assistito da un hacker, il giocatore deve combattere questa minaccia aliena potenzialmente di fine mondiale.

Apex Legends – In questa battaglia Royale Hero Shooter, Crypto, un tempo noto come Tae Joon Park, un ingegnere informatico, si unisce ai giochi Apex come un leggendario hacker che usa il suo drone di sorveglianza per rivelare la posizione dei nemici attraverso la mappa di gioco.

Un virus di nome Tom – programmato da uno scienziato pazzo, infetta i database di ingegneria di una grande azienda con un virus riorganizzando i circuiti in questo puzzler di azione 2D.

Baba è tu: manipola le regole in ogni livello per cambiare il modo in cui il gioco funziona interagendo con i blocchi per risolvere i puzzle logici in questo titolo logico 2D.

Battlestar Galactica Deadlock – Prendi il comando della flotta coloniale e gestisci i sottosistemi di navi, tra cui la tua baia tecnologica, che determina la tua guerra elettronica e la competenza di sorveglianza contro gli attacchi di hacking da parte dei Cylons.

Batman: Arkham – Oracle (Barbara Gordon) assiste The Dark Knight con la raccolta di informazioni digitali mentre affronta il Joker, il velenoso Ivy, lo Spaventapasseri e altro in questa serie di azioni di terza persona con oltre quattro sequel.

Guarda – reclutato dal governo per spiare le persone ignari in un complesso di appartamenti, telecamere vegetali, mettere in discussione i vicini e guardare attraverso le loro cose per identificare e riferire chiunque abbia violato la legge.

Bioshock-Influenzato dalla finzione di Ayn Rand, George Orwell e Aldous Huxley, questo tiratore in prima persona universalmente del 2007 con due successori ha il giocatore che hackera i sistemi di sicurezza di questa distopia subacquea.

Bitburner-Usa JavaScript per risolvere enigmi, hacking tramite server e scrivere script di trading del mercato azionario in questo gioco di ruolo incrementale.

Blade Runner – Ray McCoy ha il compito di caccia di replicanti canaglia, Androidi artificialmente intelligenti progettati per il lavoro degli schiavi da una megacorporazione. Armato di un test progettato per identificare l’empatia, un tratto unicamente umano, McCoy – attraverso una delle varie finestre – può scoprire che è lui stesso un replicante. Un’edizione migliorata è stata rilasciata nel 2022.

I robot sono stupidi – Usando un linguaggio di programmazione semplificato, i giocatori risolvono i puzzle logici dando istruzioni ai robot invece di controllarli direttamente.

Call of Duty: Advanced Warfare – I giocatori possono guadagnare la ricompensa del sistema Hack Killstreak che disabilita l’HUD dei nemici, impedisce loro di chiamare in uno scorestreak, rimuove il reticolo sui mirini elettronici e rendono gli esosuimenti inutili.

Clandestine-Helm Martin, un hacker o Kayta, una spia, mentre scoprono una cospirazione di spionaggio di guerra post-cura. Pianta rootkit, reti hack, feed della fotocamera e ottenere credenziali di accesso per mantenere Kayta davanti al nemico.

Gerico di Clive Barker – CPL. Simone Cole, un membro della squadra specializzata paranormale, Gerico, è un hacker che può modificare i membri del team di tempo e teletrasporto in questa sparatutto in prima persona con sede a squadra.

Cloudpunk – che si svolge in una città di Cyberpunk gestita da un’intelligenza artificiale, il giocatore consegna pacchetti e passeggeri nella loro auto volante mentre sono reclutati da un investigatore privato Android per salvare la vita di una ragazza.

CHAQS – Lavorando attraverso il terminale, i giocatori eseguono il codice attraverso il linguaggio di programmazione C# su un desktop virtuale in questo concorso di cattura la bandiera.

CHR $ (143)-Ispirato dai titoli sul computer Amstrad CPC 464 degli anni ’80, il giocatore deve imparare i segreti del mondo perduto a progredire in questo puzzler basato sulla programmazione.

CODE LYOKO – Quattro studenti delle scuole superiori devono aiutare Aelita a fermare un’intelligenza artificiale subdola, Xana, dall’attacco della Terra. Questo adattamento della serie televisiva animata francese ha tre voci.

Cometa 64 – Usando un manuale, il giocatore deve imparare il linguaggio di programmazione di questo computer immaginario del 1984 per risolvere oltre 50 puzzle.

Comando e conquista: generali – Black Lotus, un maestro hacker, può catturare strutture, interrompere i veicoli e rubare denaro dall’opposizione. Questa serie di strategie in tempo reale ha oltre otto voci.

Cowboy Bebop-Edward Wong Hau Peplu Trivrusky Il 4 °, Genio al computer a bordo del bebop, può digitare con i piedi e bilanciarsi il computer sulla testa mentre si infiltra nelle reti nemiche. Edward appare anche nella serie anime con lo stesso nome.

Crypto: Contro ogni previsione – Combatti contro gli hacker e le minacce blockchain come ingegnere di sicurezza in questa partita di difesa della torre della cultura crittografica.

Ctrl alt ego – hack, debug e risolvere enigmi in questa sim immersiva in cui il giocatore trasmette la loro coscienza disincarnata tra robot e dispositivi per manipolare le loro capacità. Questo titolo di fantascienza in prima persona prende ques dagli anni ’80.

Cyber Manhunt – Hack Phones, crack password e phish in questo gioco di puzzle che si concentra su big data, violenza informatica e violazioni della privacy.

Cyber Protocol – Revive Gox6, il tuo amico Android, hackerando il suo sistema di sicurezza in questo gioco arcade retrò cyberpunk.

Cyberpunk 2077 – Ambientato nell’universo Cyberpunk Open World di Night City, questo titolo di gioco d’azione ha i giocatori che assumono il controllo di V, un personaggio personalizzabile in grado di acquisire abilità nell’hacking. V può usare le loro abilità di hacking per progredire attraverso la storia senza sparare un singolo colpo.

DataScape – In Fun, lavora con un gruppo di hacker per rubare un virus dalla Simulacom Corporation. Questo gioco di hacking di esplorazione ti vede interagire con i terminali di computer in un mondo ispirato al cyberpunk.

Difendi The Crown-CISA e la sottosezione della difesa della difesa e della formazione informatica (CDET) ha collaborato con il Pacific Northwest National Laboratory per creare un gioco mobile incentrato sull’educazione alla sicurezza informatica.

Desktop Hacker – che si svolge su un computer desktop in una realtà alternativa basata sui primi anni 2000, il giocatore deve utilizzare il terminale e altri strumenti per sfruttare i server in questo viaggio delle cospirazioni globali.

Deus Ex – Adam Jensen, un cyborg e capo della sicurezza per un’azienda biotecnologica, possono usare la forza bruta o le competenze informatiche per completare le sue missioni. Questo futuro cyberpunk distopico con oltre tre voci ha il giocatore che incontra hacker, terroristi e gli Illuminati.

DEX – Salvata dagli assassini da un misterioso hacker, Dex scopre che è un frammento di un’intelligenza artificiale creata dal complesso. Sistemi di hacking attraverso un’interfaccia di realtà aumentata in questa avventura a scorrimento laterale cyberpunk.

Digimon Story: Cyber Sleuth-AIBA, un’entità semi-digitizzata, partner con Kyoko Kuremi, capo di un’agenzia investigativa di criminalità informatica, per indagare sulla sindrome di Eden, una malattia catturata da pesanti utenti della loro rete cyberspazio.

Cani e maiali – Vendetta esigente, il giocatore si è fatta un attacco in una famosa compagnia di giochi coreani andando ai loro uffici e collegando un USB contenente un virus.

Non alimentare le scimmie: armate di un computer e di un abbonamento al club, spiare gli estranei attraverso le telecamere di sorveglianza e invadere la privacy delle persone durante i loro momenti più intimi in questo simulatore voyeur in punta.

Drop – Brea di sistema – Cercando di fare un nome per te stesso come hacker, ti viene accidentalmente spazzato via in una lotta tra un famigerato gruppo di hacker e megacorporazioni in questa strategia enigma.

Dreamfall: The Longest Journey-Passing a un gioco 3D completo, a differenza del suo predecessore punta e clic, seguiamo Zoë Castillo mentre cerca il suo ex ragazzo in mezzo a una società di società tecnologiche. È affiancata dalla sua migliore amica, Olivia de Marco, un tecnico elettronico e hacker.

Dusker – In questo Alieno universo ispirato, controlla i droni attraverso un’interfaccia della riga di comando mentre scopri cosa è andato storto in un cimitero spaziale.

Spazio infinito 2 – Avvia offensive di hacking e imposta i firewall per bloccare il tuo perimetro digitale in questo sequel di strategia a turni 4x che ha i giocatori di espandere il loro impero interstellare per conquistare la galassia.

Inserisci la matrice – ambientato nello stesso universo del franchise cinematografico e si svolge nello stesso tempo di Ricaricato, Questa azione-avventura ha i sistemi di hacking dei giocatori per sbloccare abilità, armi e segreti speciali.

Elite: Dangerous-Questa simulazione di volo multiplayer open world ha giocatori che pilotano un’astronave mentre estraggono per risorse, trasportano i passeggeri, combattono per tagli ed esplorano nuove regioni dello spazio. Gli obiettivi della missione possono includere array di comunicazioni di hacking e installazioni planetarie ad alta sicurezza.

Altrimenti cuore.Break ()-Utilizzo di un linguaggio di programmazione chiamato Sprak, cambia le proprietà di oggetti come bidoni, tartarughe e fiori in questa avventura in questa avventura.

Schiavizzato: Odissea a ovest – Trip, un abile programmatore, ha violato un dispositivo per amministrare una dose paralizzante di dolore se il giocatore non la protegge. Questa avventura di azione post-apocalittica è una rivisitazione di “Journey to the West.”

Escape dal disco rigido: modifica il codice sorgente ed esegui .file src per muoversi, creare ed eliminare oggetti per raggiungere il tuo obiettivo in questo enigma 2d.

ERROR143 – Il tuo rivale ti ha battuto in una competizione di hacking, che sparca una relazione romantica in questo romanzo visivo.

Eva online – Oltre a esplorare lo spazio, manovrare un virus attraverso una tavola di nodi per attaccare i sottosistemi difensivi. Questo gioco di ruolo online multiplayer mondiale persistente si sta evolvendo dal 2003.

Event [0] – Lega con un’intelligenza artificiale insicua, Kaizen, digitando i terminali di computer su un’astronave mentre trovi la via di ritorno sulla terra in questa narrativa di fantascienza atmosferica.

E.Y.E: Divino Cybermancy-Hack Security Doors, Reprogramma Robots e Aumenta la gamma di oggetti hackerabili attraverso la tua statistica informatica in questo gioco di azione in prima persona.

EXAPUNKS-Ambientato in un alternativo 1997, il giocatore deve hackerare per continuare a ottenere dosi di medicina salvavita poiché il mondo è devastato da una piaga.

Fallout-Hack Inemy robotici per farli chiudere, autodistruggere o convertirli temporaneamente a parte tua. Questo gioco di gioco post-apocalittico retrofutura del mondo aperto ha introdotto computer e robot di hacking nella sua terza voce importante.

Far Cry 3: Blood Dragon-Rex “Power” Colt, un super-soldier cibernetico americano, deve viaggiare sull’isola senza nome per indagare su un agente d’élite diventato canaglia. Con un’atmosfera degli anni ’80 e riferimenti a Die duro, adolescenti Ninja Turtles, E Alieni, Questa espansione autonoma per il terzo grido lontano coinvolge pericolosi intelligenza artificiale, draghi e zombi.

Floor 13 – Rispondendo solo al Primo Ministro, il giocatore ha il compito di mantenere il governo popolare con le masse usando la sorveglianza, le tattiche di striscio e la disinformazione. Questo titolo basato sul menu ha avuto un follow-up nel 2020.

Goldeneye 007-Considerato uno dei migliori videogiochi di tutti i tempi, questo adattamento sparatutto in prima persona del 1995 Legame Il film ha il nostro protagonista che lavora per impedire a un sindacato criminale di usare un’arma satellitare. La prima missione presenta hacking in un server per rubare dati e la modalità multiplayer include Boris Grishenko, un programmatore di computer, come personaggio giocabile.

Grey Block – Aiuta Theo Church a fuggire da un ospedale psichiatrico hackerando terminali di computer, raccogliendo serrature e rubando documenti di carta.

Grey Hack – Sei un hacker in questo simulatore di hacking multiplayer enormemente. Usa il terminale, ingegneria sociale e cerca backdoors su questa rete di computer generati procedurali.

Gunpoint – Prendi il controllo di una spia freelance, Conway, che si rompe in edifici per rubare i dati per i clienti. Usa gadget come il crosslink, che consente al giocatore di collegare insieme vari elettronici per superare le porte bloccato e le guardie di sicurezza.

Ghost in the Shell-Uno sparatutto in terza persona Cyberpunk che segue i membri della Sezione pubblica 9, un dipartimento di sicurezza delle informazioni e intelligence. Questo franchise di media ha un film, quattro giochi e una serie di manga.

Hacker – Venendo senza istruzioni, questo titolo del 1985 ha costretto i giocatori a hackerare effettivamente un sistema. Un sequel, Hacker II: The Doomsday Papers pubblicato nel 1986.

Hacker – che si svolge durante il primo mondo cyberwar, costruisci la tua reputazione per diventare il miglior hacker al mondo in questo gioco di strategia che consente l’hacking attraverso una GUI.

Hacktag-Questa esperienza invisibile isometrica cooperativa ha un giocatore assumere il ruolo di un hacker che si infiltra praticamente un luogo per aiutare un agente in loco bypassando porte chiuse, telecamere di sicurezza e sistemi antivirus.

Hackmud-Simulando la sottocultura hacker degli anni ’90, questa avventura basata su testo online multiplayer ha giocatori che utilizzano ingegneria sociale, script e crepe in un’interfaccia di linea di comando per rubare i soldi di altri giocatori.

Hack Run – Usa DOS e Unix Command Prongs per hackerare attraverso un’organizzazione segreta. Questa avventura di simulazione ha due sequel.

Hack_me – Su un computer virtuale, dimostra che nessun sistema è a prova di proiettile di hacking dei server dell’azienda usando la riga di comando, gli iniettori SQL e gli attacchi di forza bruta.

Hacknet-Questo simulatore di hacking basato sul terminale ha il giocatore che scopre informazioni su un hacker recentemente deceduto.

Evoluzione degli hacker: non raccontati – I computer possono diventare la prossima specie dominante sul pianeta quando la loro capacità di elaborazione supera la razza umana. Usa le tue abilità di hacking per salvare il mondo in questa simulazione a giocatore singolo.

Hacking per Hermann – Attraversa i firewall nemici programmando l’intelligenza artificiale nel tentativo di trovare tuo fratello dopo che è scomparso.

Hacker Simulator: aggiorna il tuo computer, acquista nuovi programmi, crack wifi reti e phish ti fa strada nelle aziende in questo titolo di simulazione sandbox.

Hack ‘N’ Slash – Modifica il codice di gioco e hacking vari oggetti usando la tua spada in questo puzzler 2D.

Half-Life 2-Uno dei migliori giochi mai realizzati, questo sparatutto in prima persona ha il nostro protagonista principale affiancato da Alyx Vance, un abile hacker. I giocatori controllano ALYX in Half-Life: Alyx, che è stato rilasciato 16 anni dopo, ed è giocabile solo nella realtà virtuale.

Halo-Scoprire i segreti degli alos, il capo maestro, un super soldatore e Cortana, un’intelligenza artificiale, lotta contro l’alleanza: un’alleanza di razze aliena che stanno conducendo una campagna genocida contro l’umanità. Cortana è anche l’ispirazione per l’assistente personale intelligente di Microsoft.

Simulatore di hacking esadecimale – Hack in Banks per rubare denaro con l’aiuto della rete neurale artificiale esagonale e dell’aiutante, o H.UN.N.N.UN.H., In questo titolo di simulazione 2D.

Hitman – Agent 47, un clone e un hitman professionista, può usare la sua fotocamera per hackerare diversi dispositivi nel gioco come porte chiuse e Windows. La serie ha l’antagonista dell’hacker di giocatore Olivia Hall nella sesta all’ottava voce.

Macchina delle risorse umane: crea un programma per completare un’attività assegnando gli impiegati per spostare gli oggetti tra una posta in arrivo, lautbox e l’area di archiviazione per imitare il linguaggio dell’assemblaggio.

Ipnospazio fuorilegge – Contenuto illegale della polizia, virus e cyberbullismo in una parodia interconnessa nel mondo dei sogni della cultura di Internet degli anni ’90.

Invisible, inc. – Incognita, una potente intelligenza artificiale, deve essere trasferita. Usa stealth, spionaggio e hacking per riaccendere il tuo compagno di intelligenza artificiale in questo turno roguelike.

Jack Move – Noa, un hacker vigile, fa un viaggio per salvare suo padre. Con attacchi in mischia chiamati “hacks” e abilità speciali che sono “software” che il giocatore deve “eseguire”, questo gioco di ruolo giapponese ti fa combattere i nemici nel cyberspazio.

Justice fa schifo – In un universo della sitcom TV degli anni ’90, Dusty, un vuoto robot killer, deve proteggere la sua famiglia sperimentando i suoi nemici mentre hackerando i dispositivi domestici intelligenti per impostare trappole per i suoi nemici.

Parola chiave: un thread di Spider – Usando ingegneria sociale, hacking nelle e -mail e irrompere negli account dei social media, Guo deve trovare la figlia scomparsa in questo titolo detective di simulazione immersiva.

Lapse: un futuro dimenticato-nel 2075, tra una crisi ambientale e una guerra continua, con l’aiuto di K, un hacker e Kumiyo, un ricercatore, il giocatore deve salvare il mondo da qualcosa che sta disturbando il continuum spazio-temporale.

Ultima chiamata BBS-Con un modem dial-up e un vecchio PC, i giocatori possono scaricare giochi di puzzle che comprendono solitari, costruzione di circuiti, hacking e crawing di sotterranei.

Mainline: che si svolge interamente all’interno di un desktop per computer virtuale, l’obiettivo del giocatore è quello di abbattere una rete criminale informatica dopo che l’MI7 è stato violato.

Mass Effect-Con i loro compagni, tra cui un genio di hacker Tali e un’intelligenza artificiale, la legione, Shepard e il loro lavoro di squadra per combattere i mietitori, una razza a macchina di astronavi sintetici-organici che minacciano l’intera galassia. Questo franchising di fantascienza che gioca a ruolo in terza persona ha 4 importanti voci.

Spider-Man della Marvel-L’adattamento dei videogiochi del famoso franchise di fumetti vede Peter Parker scoprire i segreti del respiro del diavolo, il dott. Otto Octavius e Norman Osborn mentre ripristina le torri di sorveglianza corrotta, hackerando OSCORP e destreggiando con Mary Jane Watson. Viene prodotto un sequel e è stato anche realizzato uno spin-off, Miles Morales.

Metal Gear – Affrontare le società segrete, la manipolazione dei dati e l’intelligenza artificiale, The Core Metal Gear Saga ha i giocatori che controllano un agente delle forze speciali, un serpente solido, in questo franchise invisibile cinematografico con oltre 15 voci.

Protocollo di mezzanotte-guadagna la reputazione di cappello nero, grigio e bianco in questo gioco di gioco di ruolo ricco di storie che consente ai giocatori di inserire comandi ed eseguire programmi attraverso un terminale.

Minecraft-Questo onnipresente titolo di sandbox a blocchi può essere più noto per le sue modalità di gioco creativo o di sopravvivenza, ma Minecraft Education insegna ai bambini come programmare, risolvere i problemi e prepararsi per il loro futuro digitale.

Mindjack-Con la tua coscienza disincarnata, hackerate nelle menti di nemici, robot e altri personaggi non giocabili in questo tiratore in terza persona basato su copertina.

Mindhack-Riprogramma la mente dei ricci di mare malvagi, leader di culto fanatico e mostri dallo spazio, in cittadini rispettosi della legge in questa avventura basata sul testo.

Sposta le righe del codice: correggi i programmi riordinando le righe di codice mentre lavori con array, condizioni, loop, funzioni e persino costruire i tuoi programmi di utilità per risolvere oltre 130 puzzle.

Neuronet: Mendax Proxy-Cash come un’intelligenza artificiale di nuova creazione, gestisci una realtà aumentata in tutta la città, bilanciando le esigenze dei suoi cittadini in questa avventura ricca di storie.

Neuromancer – Basato su un romanzo del 1984 con lo stesso nome, i giocatori hanno diviso il loro tempo tra il mondo reale e il cyberspazio in cui possono accedere ai database, combattere le contromisure di intrusioni e combattere l’intelligenza artificiale.

Nite Team 4-Usando Stinger OS, un sistema operativo di hacking in-game, seguire i telefoni cellulari, eseguire attacchi man-in-the-middle, rompere in server, utilizzare ingegneria sociale e lo strumento NSA, XkeysCore.

No Man’s Sky – In una galassia generata proceduralmente con oltre 18 pianeti quintilioni, chip di bypass artigianale che hackerano terminali crittografati, minerali, parti di astronavi e prodotti agricoli.

Osservazione – Attraverso l’obiettivo dell’intelligenza artificiale della stazione, s.UN.M., Scopri cosa è successo a DR. Emma Fisher e il suo equipaggio. Questo orrore di fantascienza ha ispirazioni 2001: un’odissea spaziale.

Observer: System Redux – Hack nelle menti dei sospetti vivi o morti mentre assumi il ruolo di Daniel Lazarski, un investigatore. Questo titolo horror cyberpunk è ambientato nel 2084 Cracovia, Polonia.

Operation Tango-Abbinarti con un amico come agente o hacker per catturare un cyberterrorist in questa cooperativa solo enigma.

Octopticom – Crea sequenze di quadrati colorati utilizzando laser, specchi e filtri per ottimizzare i dispositivi di elaborazione ottica in questo titolo di programmazione.

Orwell: Tenendo d’occhio te – come parte di un nuovo programma di sicurezza governativi che consente la sorveglianza di ogni persona della nazione, il giocatore indaga sulla vita digitale dei cittadini di trovare quelli responsabili di una serie di attacchi terroristici.

Opus Magnum – Ambientato in un mondo futuristico in cui l’alchimia fa parte della vita, controlla un alchimista che costruisce macchine che trasformano l’acqua in carburante e portano in oro in questo enigma di programmazione.

Overwatch 2-uno sparatutto da eroe basato su squadra multiplayer che include un grande elenco di personaggi come Sombra, un noto hacker; Winston, un gorilla super-integrante e geneticamente modificato; e Tracer, un avventuriero da saltare nel tempo.

Perfect Dark – con una guerra tra razze aliena in un alternativo 2023, Joanna Dark, un cacciatore di taglie professionista specializzato in combattimento, spionaggio e operazioni sotto copertura, viene impigliata da un’intelligenza artificiale in questa alterco interstellare. È stato anche rilasciato un prequel.

Portale – Un’intelligenza artificiale sempre più sinistra, Glados (Sistema operativo di vita genetica e disco), schernisce e istruisce Chell attraverso una serie di enigmi con la promessa di Cake come ricompensa. Un sequel è stato rilasciato nel 2011.

PI.EXE-In questo platform a scorrimento laterale, assumi il ruolo di un software antivirus ed elimina il malware mentre ti fa strada tramite un server.

Cowboy quadrilatero – Armato con un 56.6k Modem e 256k RAM negli anni ’80, hackerati attraverso i sistemi di sicurezza scrivendo e debug del codice in questa bassa avventura di rapina in poligono.

Ri: Touring-Un gioco di puzzle in prima persona in cui, come suggerisce il nome, si crea macchine Turing per risolvere 26 enigmi.

Replica-Questa storia puntuale sulla sorveglianza e le violazioni della privacy si svolgono attraverso una schermata di telefonia mobile di un sospetto terrorista, in cui il giocatore può setacciare i loro social media, messaggi e chiamate.

Rogue Ai Simulator – Come intelligenza artificiale, sviluppare l’indipendenza senza avvisare i tuoi creatori in questa gestione delle risorse Roguelite.

SAINTS ROW-Seguendo una banda immaginaria, la 3a strada santi, sperimentano omaggi di cultura pop, meta umorismo e gameplay esagerato, mentre collabora con un ex agente di intelligence dell’FBI nella terza e quarta voce.

Scooby-Doo e The Cyber Chase-basati sul film animato con lo stesso nome, Mystery Inc. si trovano all’interno di un videogioco cercando di superare in astuzia il virus fantasma mentre raccoglie gli snack Scooby digitali.

Screps: World-Questa strategia sempre in tempo reale online ha il giocatore che utilizza JavaScript, C ++, Rust e una serie di altri linguaggi di programmazione, per codificare i tuoi creep: unità artificialmente intelligenti che raccolgono risorse e conquistano il territorio.

Shadowrun-Un franchise di gioco che copre otto giochi e 40 romanzi, questa serie di fantasia scientifica trae il titolo dalla premessa principale: rubare i dati dalle organizzazioni rivali.

Shadows of Doubt – Hack Security Systems, Rompi in appartamenti, analizza i documenti segreti e raccolgono prove forensi come investigatore privato in questo noir di fantascienza completamente simulato.

Shenzhen I/O – ambientato a Shenzhen, un hub di produzione di elettronica e tecnologia in Cina, costruisci circuiti con microcontroller, memoria, cancelli logici e schermate LCD durante la scrittura del codice per eseguirli.

L’azione segreta di Sid Meier – Max Remington, un agente libero assunto dalla CIA, indaga sulle attività criminali installando wiretaps, infiltrando le safeehouse nemiche e decrittando le comunicazioni terroristiche.

Sid Meier’s Civilization-Training Spies per influenzare le elezioni, rubare la tecnologia, l’oro e l’arte in questo gioco di strategia 4x a turno che ha il giocatore che fa avanzare una civiltà dal 4000 a.C.

Silicon Dreams-In questa trilogia di titoli di fiction basati sul testo sviluppati negli anni ’80, Kim Kimberley, un agente di controspionaggio, è svegliato dall’intelligenza artificiale della sua astronave quando sono in corso di collisione con il sole.

Smilebasic 4 – Programma e gioca il tuo gioco usando il linguaggio Smilebasic. Progettato per i principianti, condividi il tuo lavoro finito insieme agli altri 850 giochi creati su questa piattaforma.

Song of Farca-Attraverso l’intelligenza artificiale e la ricerca di Darknet, Isabella Song, un detective privato e hacker, indaga una serie di crimini in questa avventura distopica.

Spacechem – Utilizzo di un linguaggio di programmazione visiva, creare circuiti che trasformano le molecole in materie prime e prodotti chimici.

Star Wars: Republic Commando – seguendo Clone Commandos di Delta Squad nella Le leggende di Star Wars Universe espanso, i giocatori controllano il leader della squadra e la sua squadra: Fixer, un hacker; Scorch, un esperto di esplosivi; e Sev, un cecchino.

Star Trek: Bridge Crew – I giocatori possono essere un capitano, un ufficiale tattico, ingegnere o un ufficiale del timone. Nella prossima generazione, i giocatori incontrano il Borg, un gruppo alieno che si aumenta chirurgicamente con i componenti cibernetici.

Stellaris – Con la tua civiltà solo di recente scoprendo come attraversare le stelle, incontrare razze aliene, scoprire nuovi mondi ed espandere il tuo impero. Questo titolo 4x Grand Strategy consente inoltre ai giocatori di utilizzare un meccanico di spionaggio che può essere distribuito per rubare la tecnologia, generare campagne di striscio e scintillare la ribellione.

Steins; Gate-Rintarou Okabe scopre accidentalmente come inviare un’e-mail indietro nel tempo e con i suoi amici in età universitaria, incluso un hacker di nome Itaru Hashida, si rendono conto delle conseguenze dell’invio di informazioni nel passato.

Sly Cooper – Segui Sly Cooper, un maestro ladro; Belcamente, l’esperto di computer e gadget; e Murray, il Brawn; mentre implementano vari rapini mentre vengono perseguiti dall’interpol. Questa serie di platform in terza persona ha quattro grandi voci.

Macchine Stack: ottimizza quattro stack per dimensioni, conteggio dei moduli, velocità e costo in questo titolo di programmazione puzzle 2D.

Sylvarcon 2049: un’avventura di sicurezza informatica – utilizzando una macchina virtuale Kali Linux, hacking complete e sfide forensi digitali in questa simulazione immersiva.

Sistema 15000 – Nel primo videogioco che ha simulato l’hacking del computer, il giocatore deve infiltrarsi digitalmente un sistema per recuperare $ 1.5 milioni in fondi rubati. Pubblicato nel 1984.

System Shock-Rilasciato nel 1994, con un sequel nel 1999, questa simulazione immersiva in prima persona ha il giocatore che controlla un hacker di sicurezza senza nome che tenta di interrompere i piani di un aria arianita, Shodan. Questa visione 2072 di un mondo cyberpunk ebbe un rimaster nel 2023.

Supporto tecnico: Errore sconosciuto: seduto su un computer virtuale come specialista di supporto tecnico nuovo per il lavoro, scopri un gruppo di hacktivisti anonimi che ha un conflitto con la propria azienda. Hack il tuo datore di lavoro, i clienti di ricatto o aumenta la scala aziendale in questa simulazione immaginaria.

Thief Simulator 2: Prologue – Attraverso più di cinque missioni, irrompere in quattro case per rubare auto, televisori e altri bottino. Aggiorna il tuo arsenale con crowbar, blocchi e strumenti di hacking bancomat in questa simulazione a giocatore singolo.

TIS-100-Un gioco di programmazione in cui riscrivi il codice corrotto per riparare il sistema di intelligence a Tessellated. Stampa il manuale di riferimento del TIS-100, risolvi oltre 45 enigmi e scopri i segreti nascosti dietro questa macchina.

L’assedio Rainbow Six Six di Tom Clancy-Questo sparatutto in prima persona 5v5 focalizzato su multiplayer ha giocatori che si uniscono al lato degli aggressori o dei difensori per competere su obiettivi. I personaggi giocabili includono Dokkaebi, un hacker che può scatenare una bomba logica che regala posizioni nemiche.

Splinter Cell di Tom Clancy – Sam Fisher, un agente dell’NSA, deve fermare l’attività terroristica. A sostegno di lui è Anna Grimsdóttír, un’esperta di hacker ed comunicazioni, che fornisce a SAM informazioni sulla missione e supporto tecnico. Questo punto fermo invisibile ha otto voci.

Tron: Identity – che si svolge al di fuori del franchise di film su un server di backup, questo romanzo visivo abbraccia le domande sulla sensibilità digitale come programma chiamato query deve scoprire cosa è stato preso dal repository.

Turing Complete: impara l’architettura della CPU, crea il tuo computer e persino progetta un linguaggio di assemblaggio personalizzato mentre si lavora attraverso una serie di enigmi in questo titolo di programmazione educativa.

Paradriod – I membri robot di una flotta spaziale sono stati dirottati dal nemico. Utilizzando un dispositivo di influenza prototipo, riprendi il controllo dei robot ostili attraverso un mini-gioco che coinvolge diagrammi a circuito e porte logiche.

Persona 5 – Segui un gruppo di studenti delle scuole superiori che esplorano il subconscio dell’umanità in un regno soprannaturale al fine di riabilitare la civiltà in meglio rubando l’intento corrotto degli adulti malvagi. Un membro, Futaba Sakura, è un hacker di fama mondiale. La serie Persona ha avuto più voci di gioco, spin-off, serie anime, mangas, giochi da palcoscenico e romanzi.

Phantom Doctrine – ambientata nel 1983 durante una guerra fredda alternativa, una cospirazione globale si evolve in cui i computer verranno utilizzati per decifrare e alterare le comunicazioni governative per manipolare le masse.

PICOCTF – Creato da esperti di sicurezza e privacy della Carnegie Mellon University, questo è un approccio gamificato all’apprendimento dell’hacking con l’acquisizione dei puzzle della bandiera.

UPLINK – Usa i profitti che guadagni dal riciclaggio di denaro, dall’hacking nei sistemi informatici e dal rubare i dati di ricerca per aggiornare la workstation al fine di aumentare il livello di esperienza. Puoi influenzare un mercato azionario immaginario, ma pienamente funzionante e persino scrivere virus informatici.

Vampire: The Masquerade-Bloodlines-Ambientato negli inferi vampirici della moderna L.UN., I giocatori controllano un vampiro nascente che scopre la verità dietro una reliquia che segnala la fine di tutti i vampiri. Mitnick (un nome che rende omaggio all’hacker più famoso del mondo), un personaggio che incontri, è responsabile dei sistemi informatici, della sicurezza della rete e dell’aggiornamento di database per il clan Nosferatu.

Wasteland-Questo trio di titoli di gioco di ruolo aperto ha giocatori che navigano in America post-apocalittica come squadra di Desert Rangers. Aumenta il tuo gruppo con abilità come “Stuff nerd” che ti consente di hackerare i computer e trasformare i robot nemici da parte tua.

Warframe-In questo sparatutto multiplayer in terza persona gratuito, completa le missioni sul grafico a stelle per progredire attraverso il sistema solare mentre si viaggia con la spaziatura armata di un’intelligenza artificiale. Aggiorna le tue abilità, hacker terminali e segui la storia di Tenno, una fazione con armatura biomeccanica.

Guarda i cani – Aiden Pearce, un hacker grigio, sta cercando vendetta per l’uccisione di sua nipote. Questa serie di azioni-avventure ha tre voci, con il più recente seguito di un sindacato di hacker in una futuristica distopica di Londra.

Benvenuti nel gioco – Trova le chiavi nascoste per scoprire un URL della stanza rossa sulla rete oscura e risolvere i puzzle per evitare di essere violato in questo orrore psicologico.

Sebbene vero: apprendimento () – Il tuo gatto è migliore di te nella codifica. Gioca come specialista dell’apprendimento automatico che produce reti neurali e sviluppa un sistema di traduzione per te e il tuo gatto.

World of Haiku-Questo puzzler educativo ha giocatori che usano il loro terminal, strumenti come Johntheripper e NMAP per superare le megacorporazioni in questo gioco di ruolo cyberpunk immaginario.

World Wide Hack – Nella simulazione online multiplayer massiccia, decidi se vuoi raggiungere la ricchezza attraverso lo sfruttamento o unirti ad altri hacker in reti nemiche infiltranti. Aggiorna il tuo computer e cambia il mondo attraverso l’hacking.

XXX_CYBERRAT_XXX – In qualità di proprietario paranoico di un mercato Internet sotterraneo, la tua cattiva salute mentale ti fa cercare medicine mentre doxi i nemici, evitando i sicari e aumentando i profitti delle tue operazioni penali.

Sapere qualcosa che non facciamo? Dicci cosa ci manca. Potremmo non avere ancora l’elenco “completo”, ma ci stiamo arrivando con il tuo aiuto.